Der Tor-Netzwerk, kurz für “The Onion Router Browser”, ist ein spezieller Webbrowser, der zur Verbesserung der Online-Privatsphäre und Anonymität entwickelt wurde, um den Webverkehr der Benutzer zu anonymisieren, indem er ihn durch ein Netzwerk von freiwillig betriebenen Servern, den sogenannten Tor-Knoten, leitet. Dieser Prozess verschleiert die wahre IP-Adresse des Benutzers und macht es für jeden sehr schwierig, seine Online-Aktivitäten zu seinem physischen Standort zurückzuverfolgen.

Kurze Übersicht:

- Der Tor-Netzwerk ist ein besonderer Webbrowser, der durch das Tor-Netzwerk die Anonymität und Privatsphäre im Internet schützt.

- Er anonymisiert den Internetverkehr, indem er ihn durch eine Reihe von freiwillig betriebenen Servern leitet, die als Tor-Knoten bekannt sind.

- Während die wahre IP-Adresse der Benutzer verborgen bleibt, können sie auf Websites zugreifen und online kommunizieren.

- Der Tor-Netzwerk verwendet Onion-Routing und verschlüsselt Daten in mehreren Schichten, um die Sicherheit und den Schutz vor Überwachung zu erhöhen.

- Tor ist besonders wertvoll für Personen, die die Internetzensur umgehen und sensible Informationen vor potenziellen Bedrohungen schützen wollen.

Was macht eigentlich ein Tor-Netzwerk eigentlich?

Das Tor-Netzwerk basiert auf dem technischen Prinzip des Onion Routing. Dieser Begriff leitet sich von dem mehrschichtigen Verschlüsselungssystem ab, das mehrere Sicherheitsebenen bietet. Lass mich das anhand einer realen Situation erklären.

Stell dir vor, du möchtest einem Freund eine geheime Nachricht schicken, aber niemand soll wissen, dass sie von dir stammt. Um das zu erreichen, beschließt du, eine Reihe von Postämtern zu benutzen. Du tust deine Nachricht in eine Schachtel, verschließt sie mit mehreren Schlössern und schickst sie zum ersten Postamt.

Beim ersten Postamt können sie nur ein Schloss entfernen und die Adresse des nächsten Postamtes sehen. Man weiß nicht, wer den Briefkasten abgeschickt hat oder was sich darin befindet. Dann schickt er den verschlossenen Briefkasten an das nächste Postamt, und der Vorgang wiederholt sich. Jedes Postamt kennt nur den Standort des nächsten Postamts, aber nicht den ursprünglichen Absender.

Schließlich erreicht der Briefkasten das letzte Postamt, wo man alle Schlösser entfernt und deine Nachricht findet. Man weiß immer noch nicht, wer sie abgeschickt hat; man kann sie nur anhand der Adresse auf dem Briefkasten an Ihren Freund zustellen. Auf diese Weise bleibt deine Identität während des gesamten Prozesses verborgen.

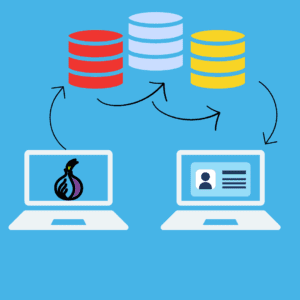

In ähnlicher Weise werden Internetdaten im Tor-Netzwerk auf mehreren Ebenen verschlüsselt und über eine Reihe von verteilten Knoten geleitet, die als verschlüsselte Proxy-Server fungieren. Jeder Knoten kennt nur den Standort des nächsten Knotens, und nur der letzte Knoten kann die Daten entschlüsseln und an das gewünschte Ziel weiterleiten.

Außerdem ändert das Tor-Netzwerk regelmäßig die Route, die deine Daten nehmen. Das macht es sehr unwahrscheinlich, dass jemand deine Aktivitäten zu dir zurückverfolgen kann. Wie die Postämter im Beispiel werden alle Knoten im Tor-Netzwerk von verschiedenen Personen betrieben. Das macht es schwierig, deine Daten mit einem einzelnen Betreiber in Verbindung zu bringen.

Wie funktioniert das Tor-Netzwerk für das Dark Web?

Das Tor-Netzwerk spielt eine entscheidende Rolle für den Zugang zum so genannten Dark Web. Es ermöglicht eine anonyme und verschlüsselte Kommunikation und damit den Zugang zu Webseiten, die über herkömmliche Suchmaschinen nicht gefunden werden können. Im Folgenden soll die Funktionsweise des Tor-Netzwerks im Zusammenhang mit dem Dark Web näher betrachtet werden:

- Zugang zum Dark Web:

Um das Dark Web zu besuchen, startet man den Tor-Browser und verbindet sich mit dem Tor-Netzwerk. Der Tor-Browser wurde speziell entwickelt, um den Datenverkehr durch das Tor-Netzwerk zu leiten und die Identität der Benutzer zu verschleiern. Stell dir vor, du möchtest zu einem geheimen Untergrund-Treffen gehen. Um dorthin zu gelangen, müssen Sie durch einen versteckten Tunnel gehen, damit Sie niemand erkennt.

- Verschlüsselte Kommunikation:

Sobald man sich im Tor-Netzwerk befindet, wird die Kommunikation verschlüsselt. Diese Verschlüsselung stellt sicher, dass die Aktivitäten im Dark Web nicht von Außenstehenden eingesehen oder verfolgt werden können. Die Gespräche, die man im Dark Web führt, sind wie geheime Codes, die nur derjenige entschlüsseln kann, der den richtigen Schlüssel hat.

- Anonyme Datenübertragung:

Die Daten werden über eine Reihe von Tor-Knoten geleitet, ähnlich wie bei der anonymen Übertragung von Informationen über das reguläre Tor-Netzwerk. Jeder Knoten kennt nur den vorherigen und den nächsten Knoten, aber nicht den Ursprung oder das endgültige Ziel der Daten. Die Daten legen auf dem Weg zu deinem Ziel eine Art geheimen Zwischenstopp an mehreren Stellen ein, um sicherzustellen, dass niemand deine Identität zurückverfolgen kann.

Wie sicher ist das Tor-Netzwerk?

Das Tor-Netzwerk ist in der Tat ein leistungsfähiges Werkzeug zur Verschleierung von Internetaktivitäten und zur Verbesserung der Online-Privatsphäre und gilt als sicheres Netzwerk. Nach meiner Erfahrung ist es jedoch wichtig zu erkennen, dass Tor, wie jede andere Technologie, nicht immun gegen Schwachstellen und Fehler ist. Es ist wichtig, sowohl die Stärken als auch die Schwächen des Tor-Netzwerks zu verstehen, um informierte Entscheidungen über seine Nutzung treffen zu können.

Eine meiner Bedenken bezüglich des Tor-Netzwerks ist die Möglichkeit für Angreifer, eine große Anzahl von Netzwerkknoten zu kontrollieren und zu überwachen. Wenn ein einzelnes Unternehmen die Kontrolle über die Eingangs- und Ausgangsknoten einer Route erlangt, kann die Identität des Benutzers zurückverfolgt werden. Diese Schwachstelle zeigt, wie wichtig ein vielfältiges und verteiltes Netzwerk von Knoten ist, um die Anonymität effektiv zu wahren.

Darüber hinaus kann der Tor-Browser selbst, zusammen mit den implementierten Zusatzprogrammen wie NoScript und HTTPS Everywhere, Sicherheitslücken aufweisen, die von Angreifern ausgenutzt werden können. In der Vergangenheit haben Sicherheitsforscher Schwachstellen in diesen Erweiterungen entdeckt, über die Schadcode in den Tor-Browser eingeschleust werden kann. Während das Entwicklerteam aktiv an der Behebung dieser Probleme arbeitet, unterstreicht dies die Notwendigkeit ständiger Wachsamkeit und regelmäßiger Updates, um geschützt zu bleiben.

Abgesehen von möglichen Software-Schwachstellen hängt die Anonymität, die das Tor-Netzwerk bietet, stark vom verantwortungsvollen Verhalten der Nutzer ab. Daher sollte man darauf achten, keine Spuren wie Cookies oder zusätzliche Addons zu hinterlassen, die ungewollt die eigene Identität preisgeben könnten. Auch Aktivitäten wie die Nutzung von BitTorrent-Diensten, während man mit Tor verbunden ist, können die Anonymität gefährden, da diese Dienste Tor nicht nutzen und somit die echte IP-Adresse des Nutzers preisgeben.

So kannst du den Tor-Netzwerk nutzen

- Lade die Tor-Software herunter und installiere sie von der offiziellen Website des Tor-Projekts gemäß den Anweisungen für dein Betriebssystem.

- Nach der Installation starte die Tor-Software. Sie wird automatisch versuchen, eine Verbindung zum Tor-Netzwerk herzustellen, und du wirst benachrichtigt, sobald die Verbindung erfolgreich ist.

- Wähle die gewünschte Anwendungsart: Du kannst den Tor-Browser verwenden, um anonym im Internet zu surfen, oder andere Anwendungen mit dem Tor-Netzwerk verbinden, um ihre Verbindung über Tor zu leiten.

- Nutze das Tor-Netzwerk verantwortungsbewusst und gib keine sensiblen Informationen preis. Es ist ideal für allgemeine und anonyme Internetaktivitäten.

- Beachte, dass das Surfen über das Tor-Netzwerk aufgrund der verschlüsselten Routen möglicherweise langsamer sein kann als die herkömmliche Internetverbindung.

- Erhöhe deine Sicherheit, indem du immer HTTPS-verschlüsselte Websites nutzt, wenn möglich. Obwohl das Tor-Netzwerk deine Verbindung verschlüsselt, bietet HTTPS eine zusätzliche Sicherheitsebene.

- Wenn du die Verbindung zum Tor-Netzwerk beenden möchtest, schließe einfach die Tor-Software. Dadurch werden alle Verbindungen über das Tor getrennt und du kehrst zu deiner normalen Internetverbindung zurück.

Häufige Fragen

Ist Tor-Netzwerk legal?

Ja, das Tor-Netzwerk an sich ist legal. Es ist eine legitime Technologie, die zur Wahrung der Privatsphäre und Anonymität beim Surfen im Internet entwickelt wurde. Viele Menschen, darunter Journalisten, Menschenrechtsaktivisten und Bürger in Ländern mit eingeschränkter Internetfreiheit, nutzen das Tor-Netzwerk, um ihre Identität zu schützen und auf zensierte oder blockierte Inhalte zuzugreifen.

Die Nutzung des Tor-Netzwerks kann jedoch auch für illegale Zwecke missbraucht werden, z.B. für den Zugang zu illegalen Inhalten oder für kriminelle Aktivitäten. Das Tor-Netzwerk selbst unterstützt oder fördert jedoch keine illegalen Aktivitäten.

Ist das Tor-Netzwerk anonym?

Ja, das Tor-Netzwerk bietet seinen Nutzern ein hohes Maß an Anonymität. Es leitet den Datenverkehr über eine Reihe von verschlüsselten Knoten, die die Identität und den Standort des Benutzers verbergen. Durch diese mehrstufige Verschlüsselung und das Prinzip der Onion-Routing-Technologie bleibt der Verkehr innerhalb des Tor-Netzwerks extrem anonym. Es ist sehr schwierig, die tatsächliche IP-Adresse eines Nutzers oder seine Online-Aktivitäten bis zu seinem physischen Standort zurückzuverfolgen.

Kann ich bei der Nutzung von Tor verfolgt werden?

Nein, wenn du Tor benutzt, ist es extrem schwierig, deine Online-Aktivitäten und deinen physischen Aufenthaltsort nachzuverfolgen. Das Tor-Netzwerk bietet ein hohes Maß an Anonymität und macht es Dritten, wie staatlichen Behörden, Hackern oder anderen Akteuren, schwer, deine Verbindung und Aktivitäten im Netzwerk nachzuvollziehen.